要闻速览

1、关于下达9项网络安全推荐性国家标准计划的通知

2、中央网信办就《数据安全技术 电子产品信息清除技术要求》强制性国家标准(征求意见稿)公开征求意见

3、关于Google Chrome V8存在类型混淆漏洞的安全公告

4、CISA发布13种工业控制系统新安全警报,重点提升关键基础设施防护能力

5、DShield蜜罐扫描量创历史新高——单日日志突破百万条

6、热门健身应用Fitify云存储桶数据泄露,37.3 万份私密文件可随意访问

一周政策要闻

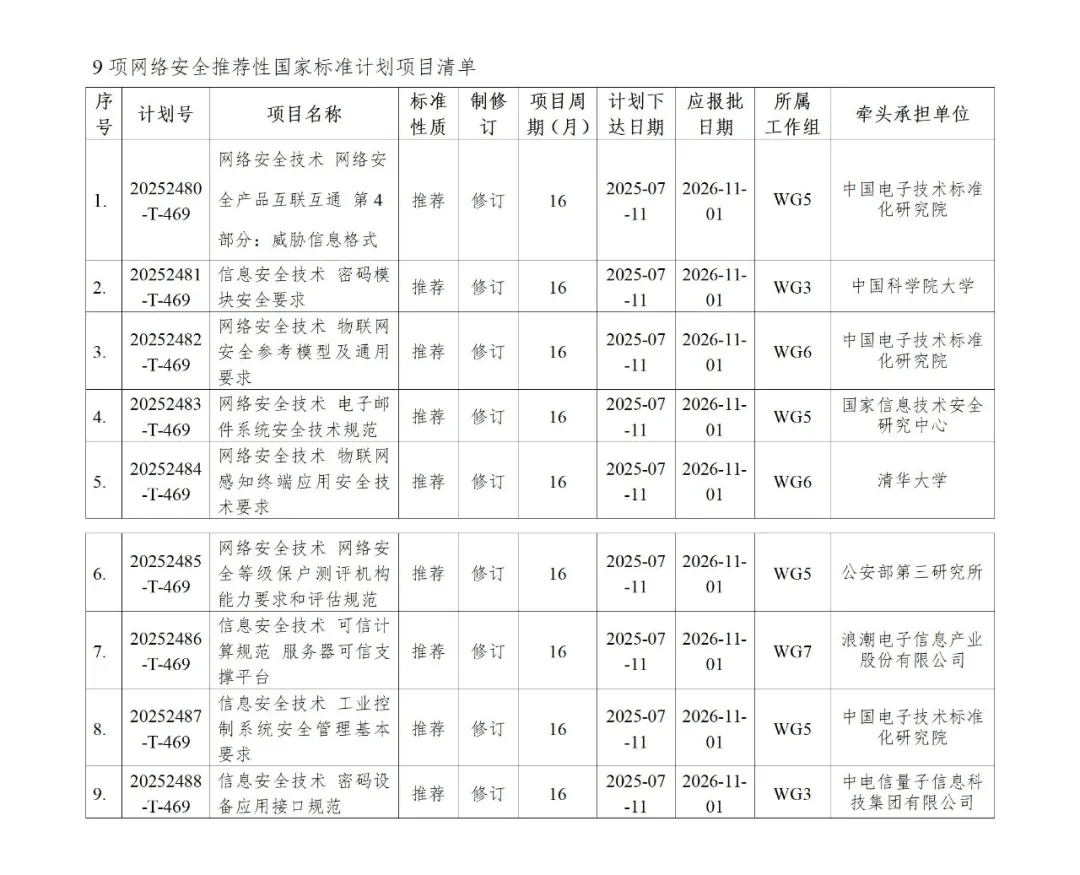

关于下达9项网络安全推荐性国家标准计划的通知

近日,国家标准化管理委员会下达的推荐性国家标准计划,其中《网络安全技术 网络安全产品互联互通 第4部分:威胁信息格式》等9项国家标准由全国网络安全标准化技术委员会归口管理,清单见附件。

请项目所属工作组制定项目推进计划,并督促项目牵头承担单位按计划抓紧落实,在计划执行中要加强协调,广泛征求意见,确保标准质量和水平,按要求完成国家标准制修订任务。

信息来源:全国网络安全标准化技术委员会 https://www.tc260.org.cn/front/postDetail.html?id=20250715152423&sessionid=283582499

中央网信办就《数据安全技术 电子产品信息清除技术要求》强制性国家标准(征求意见稿)公开征求意见

根据国家标准化管理委员会标准制修订计划,中央网络安全和信息化委员会办公室已组织完成了《数据安全技术 电子产品信息清除技术要求》强制性国家标准的征求意见稿,现公开征求意见。请于2025年9月13日前将意见反馈给组织起草部门。

联系人:王秉政

联系电话:010-64102746

联系邮箱:lingjingbin@cac.gov.cn

消息来源:网信中国 https://mp.weixin.qq.com/s/LbnH4UDcfKuHDGzy8alnqA

业内新闻速览

关于Google Chrome V8存在类型混淆漏洞的安全公告

近日,国家信息安全漏洞共享平台(CNVD)收录了Google Chrome中的一个V8类型混淆漏洞(CNVD-2025-14800,对应CVE-2025-6554)。此漏洞允许攻击者通过精心构造的恶意HTML页面,诱骗用户访问并触发漏洞,从而实现远程代码执行攻击。谷歌公司确认该漏洞已经被在野利用,并紧急发布了修复版本。

一、漏洞情况分析

该漏洞源于Chrome浏览器的V8 JavaScript引擎处理某些JS表达式时存在的类型混淆问题,导致浏览器无法正确区分内存中的不同类型数据。未经授权的攻击者可以利用这一弱点,对目标主机执行任意读写操作,进一步实施远程代码执行攻击。CNVD对该漏洞的综合评级为“高危”。

二、漏洞影响范围

漏洞影响的产品和版本包括:

Google Chrome < 138.0.7204.96

基于Chromium内核开发的浏览器

三、漏洞处置建议

为了防止潜在的安全威胁,CNVD强烈建议所有受影响的单位和个人立即升级其Google Chrome至最新版本。具体来说,Windows版应升级至v138.0.7204.96或.v97,Linux版至v138.0.7204.96,Mac版则需升级至v138.0.7204.92或.v93。此外,用户在浏览网页时应保持警惕,避免点击不明来源的链接或下载可疑文件,以减少安全风险。

CISA发布13种工业控制系统新安全警报,重点提升关键基础设施防护能力

近日,美国网络安全和基础设施安全局(CISA)发布了针对13种工业控制系统(ICS)的新安全警报,旨在提升关键基础设施的安全性。这些警报涵盖了多种设备和软件,涉及多个行业,包括能源、制造和交通等领域。CISA的这一举措是响应日益增长的网络攻击威胁,特别是针对工业控制系统的攻击。

在这次发布中,CISA详细列出了每种ICS的潜在漏洞及其可能导致的后果。警报中提到的漏洞可能被攻击者利用,导致系统失效、数据泄露或甚至物理损害。CISA建议相关企业和组织立即采取措施,更新和修补受影响的系统,以降低风险。

此外,CISA还强调了对网络安全最佳实践的遵循,包括定期进行安全评估、实施多层防御策略以及加强员工的安全意识培训。这些措施不仅能帮助企业抵御当前的威胁,还能为未来的安全挑战做好准备。

消息来源:安全牛

涉嫌欺诈性数据提取,法国警方将对马斯克和X平台展开调查;谷歌用户追踪技术可突破隐私保护工具,用户数据安全性引担忧 | 牛览

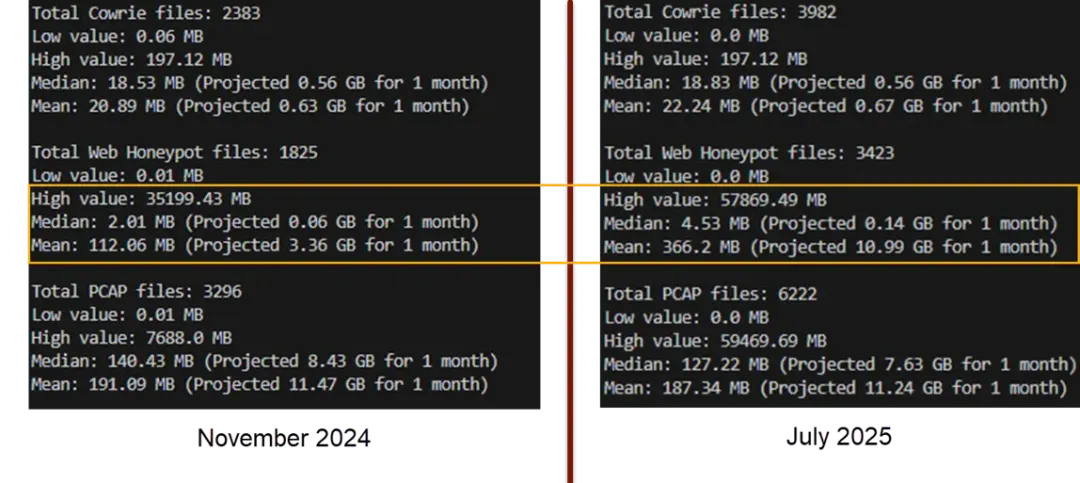

DShield蜜罐扫描量创历史新高——单日日志突破百万条

FREEBUF7月16日消息,DShield蜜罐系统首次记录到单日超过100万条日志条目,这一现象标志着网络攻击模式的重大转变,过去被视为异常的高频率事件现在逐渐成为常态。这种创纪录的活动已经持续数月,多个蜜罐系统每日生成超过20GB的日志数据,个别系统在24小时内甚至达到了近58GB,显著高于之前的约35GB纪录。

互联网风暴中心分析师指出,此次日志量激增主要源于网络蜜罐日志而非传统网络扫描活动,表明威胁态势正在发生协同演变。攻击者展示了精密的定向模式,重点关注特定API端点和配置接口,特别是存在漏洞的Web应用路径如/api/v1/config/domains和/api/v1/logon,这些路径通常关联企业网络管理系统和认证机制。

技术分析显示,扫描活动源自分布式子网范围,例如45.146.130.0/24、179.60.146.0/24和185.93.89.0/24等网络表现出活跃态势,每个子网产生数十万至数百万次独立请求。攻击者通过使用多个IP地址进行重复尝试来维持持久性,可能利用僵尸网络或被入侵的基础设施实施持续侦察。

面对这一威胁,安全团队面临巨大运营压力,包括存储需求急剧增加,部分机构每周需额外140GB存储空间用于备份网络蜜罐日志。这不仅突显了当前网络安全环境的严峻性,也强调了及时更新防护措施的重要性。

消息来源:FREEBUF https://www.freebuf.com/articles/439618.html

热门健身应用Fitify云存储桶数据泄露,37.3 万份私密文件可随意访问

安全内参7月17日消息,健身应用Fitify因谷歌云存储桶配置错误,导致总计37.3万个用户文件被公开暴露。其中包括13.8万张用户上传的健身进度照片(部分涉及穿着较少内容)及6000份身体扫描数据,暴露原因为存储桶未设置访问权限控制,导致任何人无需密码或密钥即可访问。

Cybernews研究团队于5月初发现该问题,指出暴露的数据不仅包含锻炼计划和视频,还包括用户与AI教练互动过程中上传的隐私图像和扫描信息。

尽管应用在描述中声称“数据传输中加密”,但研究人员指出,数据在静态存储时并未加密。此外,团队还在暴露的存储桶中发现硬编码于应用前端的API密钥和敏感端点信息,表明开发过程中存在多重安全疏漏。

Fitify 接到通知后已关闭涉事公开存储桶。专家建议,企业应限制云存储访问权限,仅授权必要人员访问,撤销泄露凭证并重新生成密钥,同时审查接口访问控制,并进行全面安全审计。

消息来源:安全内参 https://www.secrss.com/articles/81008

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!