深度研究 | 为什么安全运营的数智化是必然趋势 |

| 来源:聚铭网络 发布时间:2025-05-06 浏览次数: |

当前,企业IT环境极其复杂,云服务、物联网设备等的广泛应用,使得企业的网络边界模糊,攻击面不断扩大。与此同时,网络攻击手段不断升级,组织正面临着日益严峻的网络安全威胁和日益严格的安全监管与合规要求,传统安全运营已经力不从心,推动安全运营向更智能、更主动、更高效的方向发展。 传统SOC的挑战安全运营管理主要结合技术、流程和人员等能力,传统SOC主要通过人工进行技术处理、手动处理流程或独立的工单系统、各级分析师人工分析,实现对安全威胁的检测分析和事件响应,满足组织对安全风险管控的要求。然而,日益复杂和不断更新的安全威胁对安全运营能力提出更高的要求,传统SOC无法应对。

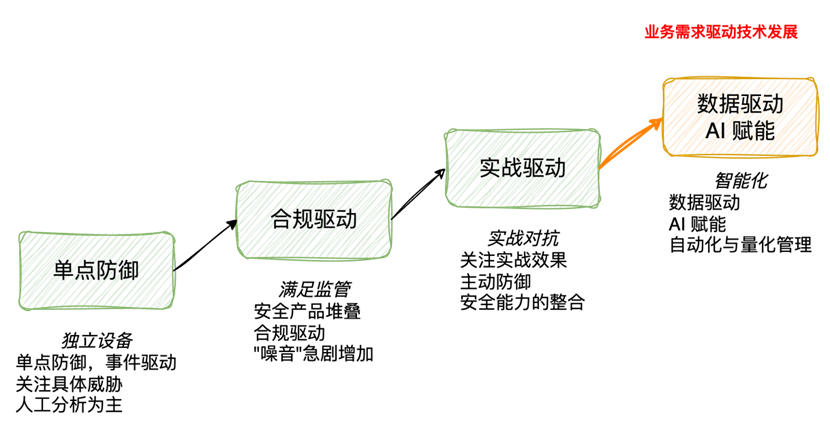

传统SOC的挑战 具体主要的挑战包括: 1. 人工处理面临效率低、响应慢、工作量大等挑战传统SOC团队在人工处理安全事件时面临诸多挑战,严重影响了安全运营的效率和效果。首先,海量数据处理存在明显局限性。传统SOC依赖安全设备产生的告警,但这些告警中存在大量误报,导致安全分析人员疲于奔命,难以从中准确识别出真正的威胁,从而降低了安全运营的整体效率,无法满足对真正威胁的快速响应需求。其次,人工响应速度慢且效率低下。传统SOC主要依靠人工进行安全事件的响应,这种方式难以满足快速响应的要求,导致安全事件的影响范围扩大,进而造成更大的损失。此外,安全人员数量不足也是一个突出问题。传统SOC的安全运营高度依赖安全专家的经验,对人员的技能要求很高,且难以形成统一的标准,这使得安全运营水平参差不齐,难以保证安全运营的整体质量。 2. 安全数据面临统计分析的挑战传统SOC在应对安全数据爆炸式增长时面临诸多挑战。首先,数据孤岛问题严重,不同安全设备和系统产生的数据分散在各个平台,难以进行统一分析和利用。其次,有效数据提取困难,安全数据中存在大量噪声和无关信息,从海量数据中提取有价值信息成为一大挑战。此外,传统SOC的数据处理能力不足,主要依靠人工分析或基于关系型数据库的SIEM平台,难以应对海量数据,导致安全分析效率低下,无法及时发现威胁。最后,传统SOC缺乏有效的数据关联分析能力,难以从海量数据中发现隐藏的关联关系和攻击模式,无法识别复杂攻击事件,难以进行攻击溯源。 3. 面临网络安全威胁复杂化的挑战传统SOC在应对复杂安全威胁时存在明显不足。首先,高级威胁检测能力不足,传统安全设备依赖规则和签名检测,难以识别APT攻击、0day漏洞利用、无文件攻击等高级威胁,导致组织无法及时发现这些威胁,容易遭受攻击,进而引发数据泄露、系统瘫痪等严重后果。其次,威胁情报缺乏有效利用,传统SOC要么无法充分利用威胁情报,要么仅能进行简单的IOC比对,难以深入理解威胁情报背后的脉络信息,无法识别复杂攻击事件,也无法进行攻击溯源和攻击者画像,难以全面了解攻击者的意图和攻击手段,从而无法进行有效防御。此外,传统SOC缺乏针对内部威胁的有效检测手段,主要关注外部攻击,而对内部威胁(如恶意内部人员、被盗用的账户等)的检测能力不足,内部威胁往往能够绕过传统安全控制措施,造成更大的威胁,导致数据泄露、系统破坏等严重后果。最后,攻击溯源和取证困难,高级攻击潜伏时间长,攻击者会采取各种手段掩盖攻击痕迹,使得安全事件的溯源和取证变得非常困难。 4. 安全面临业务发展的挑战在业务快速迭代的行业,安全面临着难以跟上业务更新速度的挑战。同时,随着组织上云和数字化转型的推进,新的安全挑战不断涌现,例如云安全、数据安全和隐私保护等。此外,安全部门常被视为成本中心,其对业务的价值贡献难以体现。 SOC安全运营业务的演变SOC正面临业务范围的扩展和技术进步支撑的能力升级,业务需求驱动了技术发展,技术的进步支撑了业务扩展。 SOC业务范围正在从事件研判分析、响应调查,向全面风险管理、运营量化管理等领域延伸。

SOC的业务范围扩展 SOC的能力从单点防御到合规驱动,再到实战驱动,走向数据驱动、AI赋能的智能化阶段。

SOC的能力升级 第一阶段:单点防御阶段(2007年前)随着互联网的初步发展,早期安全威胁主要以病毒、蠕虫等为主,组织安全防护意识薄弱,主要依靠部署防火墙、杀毒软件等单点安全产品进行防御,安全运营以事件驱动、人工分析为主,难以应对规模化攻击。阶段特点:

第二阶段:合规驱动的安全运营(2007—2015年)随着网络攻击的复杂化和规模化,以及各国安全法规和标准的流行,组织开始重视安全合规性,大量采购和堆叠安全产品,SIEM平台开始出现,但产品间缺乏联动,“噪音”骤增,难以应对高级威胁。阶段特点:

第三阶段:实战驱动的安全运营(2015年左右至2022年左右)APT攻击、0-day漏洞攻击等高级威胁悄然来临,组织安全建设开始转向实战驱动,关注安全运营的实际效果,SOAR、UEBA等技术兴起,安全运营开始向主动防御转变,但仍然高度依赖安全专家的经验。阶段特点:

第四阶段:数据驱动、AI赋能的智能安全运营(2022年至今)随着人工智能技术的快速发展和安全大数据应用的成熟,安全运营进入高效阶段,ISOC通过数据驱动和人工智能赋能,实现威胁检测、事件分析、响应处置、威胁狩猎等阶段的智能化和自动化,构建人机协同、持续渐进的主动防御体系,更好地应对复杂多变的网络安全威胁。阶段特点:

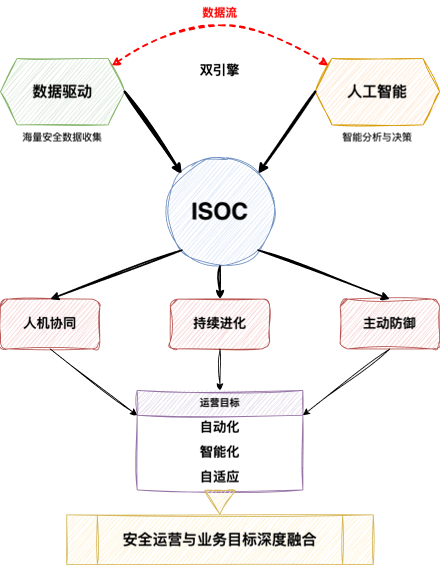

ISOC的理念智能安全运营中心(Intelligentization Security Operations Center,简称ISOC)的核心理念是数据驱动和人工智能双引擎,构建人机协同、持续进化的主动防御体系,目标是运营的自动化、智能化和自适应,最终实现安全运营与业务目标的深度融合。

ISOC的理念示意图 1.ISOC的主要特点

2.ISOC的主要目标

ISOC的必要性ISOC的必要性体现在能够解决传统安全运营的痛点,并在提高安全运营效率、降低运营成本的同时,提升应对日益复杂的网络安全威胁的能力,并最终实现业务的安全、稳定运行。

智能安全运营中心的必要性

具体体现在以下几个方面: 1.提升安全运营的效率和效果ISOC能够实现安全运营的自动化、智能化和协同化,提高安全运营的整体效率和效果。缩短威胁研判时间,降低误报率,提升安全事件处置效率,减少人工干预。实现通过量化指标体系,实现对安全运营效果的全面评估和持续改进,确保安全投入回报的最大化。 2.应对日益复杂的安全威胁安全威胁的复杂性和多样性不断提升,高级持续性威胁(APT)攻击手段不断升级,传统的安全防御手段难以有效应对。ISOC能够整合多源异构的安全数据,利用大数据分析、机器学习、人工智能等技术,实现对安全威胁的全面感知和精准识别。实现深度融合AI技术与安全运营,打造智能化安全运营中心,实现降本增效。 3.解决安全运营的痛点传统安全运营面临告警数量大、误报率高、安全事件响应周期长、安全运营人员专业能力要求高等问题。ISOC能够降低误报率,提高告警准确性,加快安全事件响应速度,减轻安全运营人员工作负担。通过自动化编排,实现由手工模式转为自动化模式,以提高网络安全事件处置效率。 4.满足合规性要求随着网络安全法律法规的日益完善,组织需要满足各种合规性要求。ISOC能够帮助组织梳理安全流程,建立安全制度,满足等保、GDPR等合规性要求,确保安全建设符合合规标准。 5.实现全方位的安全防护传统安全防护手段难以覆盖云安全、数据安全、供应链安全等新兴领域。ISOC能够扩展业务范围,将这些新兴领域纳入安全运营,实现全方位的安全防护,构建更为开放的安全生态,积极引入全球更多权威威胁情报源和合作伙伴,构建全生态协同作战平台。 |

|

上一篇:国家互联网信息办公室等七部门联合发布《终端设备直连卫星服务管理规定》 下一篇:2025年5月6日聚铭安全速递 |