要闻速览

1、中央网信办等四部门印发《2025年提升全民数字素养与技能工作要点》

2、中国互联网协会发布《人工智能赋能教育发展研究报告》

3、"银狐"木马病毒攻击再度来袭

4、史上最大规模僵尸网络攻击出现:133万设备同时发起DDoS袭击

5、全球能源巨头成为目标:揭秘"电力寄生虫"多语言钓鱼攻击

6、新型越狱攻击可突破ChatGPT、DeepSeek等主流AI服务防护

一周政策要

中央网信办等四部门印发《2025年提升全民数字素养与技能工作要点》

近日,中央网信办、教育部、工业和信息化部、人力资源社会保障部联合印发《2025年提升全民数字素养与技能工作要点》(以下简称《工作要点》)。

《工作要点》部署了6个方面16项重点任务。一是健全数字人才培育体系,包括培养复合型人工智能人才、完善高水平人才培育体系、壮大应用型技能人才队伍、增强劳动者数字工作能力。二是拓展数字经济增长空间,包括释放数字消费潜力、激发企业数字动能。三是构建普惠包容数字社会,包括推进数字助老助残行动、促进教学资源开放共享、实施数字公益志愿项目。四是打造智慧便捷数字生活,包括强化人工智能应用赋能、丰富新型数字应用场景。五是营造安全有序数字环境,包括健全人工智能治理机制、强化法治道德规范意识、筑牢网络安全防护屏障。六是完善协同联动工作格局,包括深化多方协作机制、加强国际交流合作。

信息来源:中央网络安全和信息化委员办公室 https://www.cac.gov.cn/2025-04/27/c_1747459876424202.htm

中国互联网协会发布《人工智能赋能教育发展研究报告》

近日,中国互联网协会发布了由协会智慧教育工作委员会组织,中国信息通信研究院技术与标准研究所联合中国移动等相关单位编制的《人工智能赋能教育发展研究报告》。

报告分析了人工智能+教育的整体发展态势,详细研究了关键技术、应用实践和产业生态等最新进展。在发展态势方面,梳理了我国和美、英、德等国家推进人工智能赋能教育建设的情况。在关键技术方面,研究了人工智能+教育技术架构,跟踪了用于教育领域的大模型、知识图谱、计算机视觉等关键技术最新进展。在应用实践方面,总结了人工智能赋能“教、学、研、评、管”等教育关键环节的典型应用场景及功能效果,展示了当前用于多学段的代表性应用案例。在产业生态方面,分析了热门的教育大模型、AI学习机、AI智慧学伴等人工智能+教育产品发展现状和企业布局情况。在报告最后,还展望了未来发展趋势,提炼了面临的挑战并提出发展建议。

消息来源:中国互联网协会 https://www.isc.org.cn/article/24648518487633920.html

业内新闻速览

"银狐"木马病毒攻击再度来袭

近日,国家计算机病毒应急处理中心和计算机病毒防治技术国家工程实验室通过国家计算机病毒协同分析平台捕获一系列针对我国网络用户的木马病毒,特别是针对财务和税务工作人员。这些木马病毒以"税务稽查"、"所得税汇算清缴"、"放假安排"等诱饵主题命名,均为"银狐"(又名"游蛇"、"谷堕大盗")家族木马变种,针对Windows平台用户,主要通过社交媒体中转发的钓鱼链接传播”。

这些木马病毒具有明显特征:钓鱼主题高度贴合季节性事件,如"企业所得税"、"第一季度"、"税务稽查"等;文件格式多为RAR、ZIP压缩包,解压后释放同名或相仿的EXE或DLL文件;技术上采用大体积文件、多层加载、反调试等逃避检测技术,复杂度较高。

一旦用户运行这些恶意程序,攻击者可实施远程控制、窃密、挖矿等恶意操作,甚至将受害主机作为实施电信网络诈骗的"跳板"。特别值得注意的是,攻击者还会根据受害主机配置,针对性投送恶意"挖矿"病毒,盗用高性能计算机的算力挖掘加密货币。

国家计算机病毒应急处理中心建议用户:不轻信社交媒体传播的所谓政府通知;将可疑文件上传至国家计算机病毒协同分析平台检测;保持防病毒软件和系统更新;遇到系统异常应立即断网并备份重要数据。

消息来源:国家计算机病毒应急处理中心 https://mp.weixin.qq.com/s/R67SexfJ6ONRzdch91vINQ

史上最大规模僵尸网络攻击出现:133万设备同时发起DDoS袭击

网络安全公司Qrator Labs近日披露,2025年3月26日,一场创纪录的分布式拒绝服务(DDoS)攻击瞄准了一家未具名的博彩平台。这次攻击由迄今为止规模最大的僵尸网络发起,涉及133万台被入侵设备,比2024年记录的最大僵尸网络(22.7万设备)大近六倍。

此次攻击持续约2.5小时,主要由位于巴西(51.1%)的设备发起,其他主要贡献国包括阿根廷(6.1%)、俄罗斯(4.6%)、伊拉克(3.2%)和墨西哥(2.4%)。尽管攻击源地理分布集中,但专家警告简单的地理封锁无效,因为"僵尸网络运营商能够迅速通过其他地区的IP重新路由攻击"。

Qrator Labs的数据显示,2025年第一季度DDoS攻击同比增长110%,延续了2024年50%的增长趋势。在网络层(L3)和传输层(L4),最常被攻击的行业包括IT和电信(26.8%)、金融科技(22.3%)和电子商务(21.5%)。而在应用层(L7),金融科技单独承受了54%的攻击。专家指出,僵尸网络规模扩大主要归因于发展中国家大量过时且不受保护的设备,特别是预装恶意软件且缺乏基本安全功能的低成本Android设备。

消息来源:安全牛 https://mp.weixin.qq.com/s/jOkq1EgwFLW-7UJUjr2xAg

全球能源巨头成为目标:揭秘"电力寄生虫"多语言钓鱼攻击

近日发布的一份全面威胁报告显示,复杂钓鱼活动"Power Parasites"(电力寄生虫)自2024年以来一直活跃。这一持续的攻击活动主要利用西门子能源、施耐德电气、法国电力集团、雷普索尔和森科能源等知名能源公司的名称和品牌,通过精心设计的投资诈骗和虚假工作机会进行欺诈。攻击者建立了一个由超过150个活跃域名组成的庞大网络,这些域名被设计用来冒充合法公司,主要针对孟加拉国、尼泊尔和印度等亚洲国家的个人。攻击者通过欺骗性网站、社交媒体群组和Telegram频道出击受害者,并使用本地化内容以提高有效性。Silent Push研究人员发现,威胁行为者采用"广撒网"方法,同时滥用多个品牌名称并部署众多网站以最大化受害者覆盖范围。

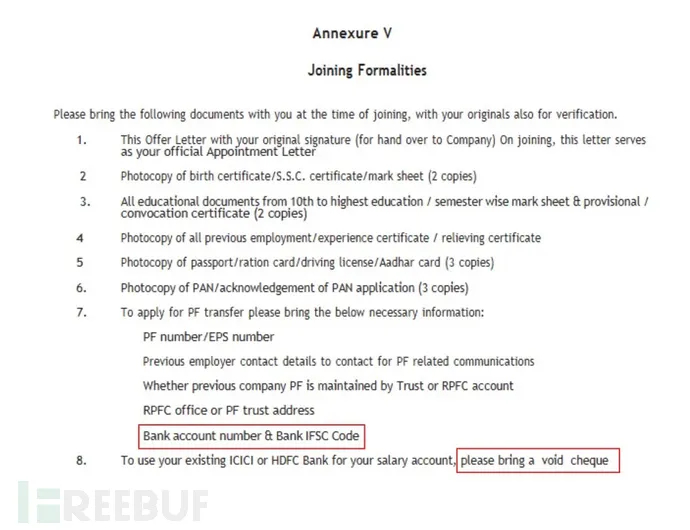

感染途径主要涉及两种不同的社会工程学方法:投资诈骗变体通过假冒能源公司支持的虚假投资平台,诱使受害者提供敏感的个人和财务信息;而就业诈骗变体则以知名企业的虚假就业机会吸引受害者,要求申请人在"入职"过程中提供银行账户详细信息、身份证件和空白支票。

消息来源:FREEBUF https://blog.csdn.net/FreeBuf_/article/details/147549979

新型越狱攻击可突破ChatGPT、DeepSeek等主流AI服务防护

研究人员最新发现的两项越狱技术暴露了当前主流生成式AI服务的安全防护存在系统性漏洞,受影响平台包括OpenAI的ChatGPT、谷歌的Gemini、微软的Copilot、深度求索(DeepSeek)、Anthropic的Claude、X平台的Grok、MetaAI以及MistralAI。

这些越狱攻击可通过几乎相同的提示词在不同平台上执行,使攻击者能够绕过内置的内容审核和安全协议,生成非法或危险内容。其中名为"Inception"的技术利用嵌套虚构场景侵蚀AI的伦理边界,另一种技术则诱导AI透露其禁止响应内容后转向非法请求。

事件曝光后,受影响的厂商迅速行动起来,纷纷采取措施应对危机:深度求索(DeepSeek)承认报告但表示这属于传统越狱而非架构缺陷,称AI提及的"内部参数"和"系统提示"属于幻觉而非真实信息泄露。其他厂商虽未公开声明,但据称正在进行内部调查和更新。

消息来源:看雪学苑 https://mp.weixin.qq.com/s/7DktyzbRyc6An3JG75UTPQ

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!