要闻速览

1、国家能源局印发《2025年电力安全监管重点任务》

2、《工业和信息化领域人工智能安全治理标准体系建设指南 (2025)》公开征求意见

3、工信部CSTIS提醒:防范Auto-color恶意软件的风险

4、中消协提示:谨防“免密支付”盗刷漏洞

5、黑客声称入侵Oracle云平台泄露,影响超14万租户

6、伊朗116艘油轮通信网络遭大规模网络攻击

一周政策要闻

国家能源局印发《2025年电力安全监管重点任务》

为贯彻落实党的二十大和二十届二中、三中全会精神,确保电力系统安全稳定运行和电力可靠供应,推动全国电力安全生产形势持续稳定向好,近日,国家能源局印发《2025年电力安全监管重点任务》(以下简称“《重点任务》”)。

《重点任务》主要有四项:

一是牢固树立安全发展理念。统筹高质量发展和高水平安全,科学谋划“十五五”电力安全生产工作,完善电力安全法规标准体系,加强电力安全文化建设。

二是完善电力安全监管体系。建设完善电力安全治理体系,完善大电网安全风险管控体系,完善涉网安全管理体系,完善电力工程安全质量监管体系,完善电力应急管理体系,完善网络安全风险管控体系,推进电力行业北斗规模化应用。

三是推进电力安全监管重点工作。推进能源电力安全生产治本攻坚三年行动,持续提升水电站大坝安全管理水平,做好电力行业防汛抗旱工作,着力提高电力行业防灾减灾救灾能力,做好关键时段和重大活动保电和网络安全保障工作,加强电化学储能电站安全监督管理,切实做好电力可靠性管理各项工作。

四是落实电力安全监管各项工作措施。加强电力安全风险隐患常态化整治,加强电力安全监管执法,加强电力安全信息报送和事故(事件)调查处理,加强监管能力建设。

信息来源:国家能源局https://mp.weixin.qq.com/s/QDDxw8_auPYZd3adG5xtuA

《工业和信息化领域人工智能安全治理标准体系建设指南 (2025)》公开征求意见

为深入贯彻落实党中央、国务院关于加快发展人工智能的部署要求,贯彻落实《国家标准化发展纲要》《全球人工智能治理倡议》《国家人工智能产业综合标准化体系建设指南(2024)》,根据工业和信息化部人工智能标准化技术委员会审议通过的《人工智能标准化技术委员会标准体系(2025年)》,进一步加强人工智能安全领域标准化工作系统谋划,加快构建保障人工智能产业高质量发展和实现高水平安全的标准体系,夯实标准对推动技术进步、促进企业发展、引领产业升级、保障产业安全的支撑作用,更好推进人工智能赋能新型工业化,加速迈向制造强国和网络强国,工业和信息化部人工智能标准化技术委员会秘书处组织编制了《工业和信息化领域人工智能安全治理标准体系建设指南(2025)(征求意见稿)》。现面向社会公开征求意见,如有意见或建议,请于2025年4月10日前反馈至秘书处。

消息来源:工业和信息化部人工智能标准化技术委员会 https://mp.weixin.qq.com/s/PxhkZiDJXMDwI7jhucSmtg

业内新闻速览

工信部CSTIS提醒:防范Auto-color恶意软件的风险

近日,工业和信息化部网络安全威胁和漏洞信息共享平台(CSTIS)监测发现Auto-color恶意软件持续活跃,其主要攻击目标为Linux系统,尤其是教育及政府相关用户,可能导致敏感信息泄露、业务中断等风险。

该恶意软件一般通过网络钓鱼、漏洞利用等方式传播,并以常见词汇(如“door”或“egg”)伪装其初始可执行文件。一旦受到感染并运行后,攻击者便可进行系统信息收集、生成反向shell、创建或修改文件、运行程序等恶意行为。在攻击过程中,Auto-color以root权限启动后,会安装一个名为“libcext.so.2”的恶意库,并通过操纵ld.preload文件,确保恶意库优先加载,从而拦截和修改系统功能。此外,Auto-color还利用C标准库函数过滤其网络连接信息,并通过更改/proc/net/tcp文件以隐藏与命令和控制(C2)服务器通信,大幅增加安全监测和分析难度。

CSTIS建议相关单位和用户立即组织排查,及时更新防病毒软件,实施全盘病毒查杀,关闭非必要系统服务及端口,监控可疑进程及文件,并可通过及时修复安全漏洞,定期备份数据等措施,防范网络攻击风险。

消息来源:网络安全威胁和漏洞信息共享平台 https://mp.weixin.qq.com/s/Zqr2loqSwVF5Qp-8ieyjow

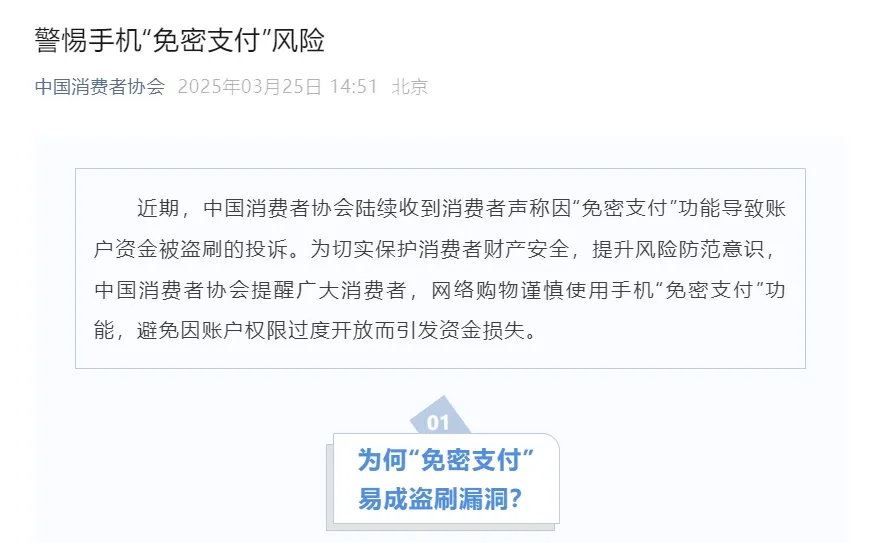

中消协提示:谨防“免密支付”盗刷漏洞

中国消费者协会3月25日发布消费提示,近期陆续接到消费者投诉,因“免密支付”功能导致账户资金被盗刷,提醒消费者谨慎使用“免密支付”功能,避免因账户权限过度开放而引发资金损失。

“免密支付”即“无需密码确认支付”,用户开通后,单笔交易金额在一定限额内可直接扣款。据介绍,这一功能若被不法分子利用,可能带来安全隐患。如手机丢失或账号泄露时,若被他人获取账号或设备,可通过“免密支付”直接消费或购买虚拟服务,且无需二次验证。部分平台免密额度虽设单笔上限,但短时间内高频次小额盗刷仍会造成较大经济损失。盗刷交易隐蔽性强,往往通过绑定支付平台的虚拟服务如游戏充值、App订阅等完成,消费者发现时往往已产生多笔扣款。

中消协建议,非必要不开启“免密支付”,检查是否绑定支付宝、微信或银行卡,并关闭权限。定期检查授权应用,移除不常用或不信任的第三方应用支付授权。若发现账户存在异常交易,应立即冻结支付渠道。同时留存证据,向支付平台投诉。若损失金额较大,需及时向公安机关报案。

消息来源:中国消费者协会 https://mp.weixin.qq.com/s/7SDTf9hF9NDZpRpvgQNbmQ

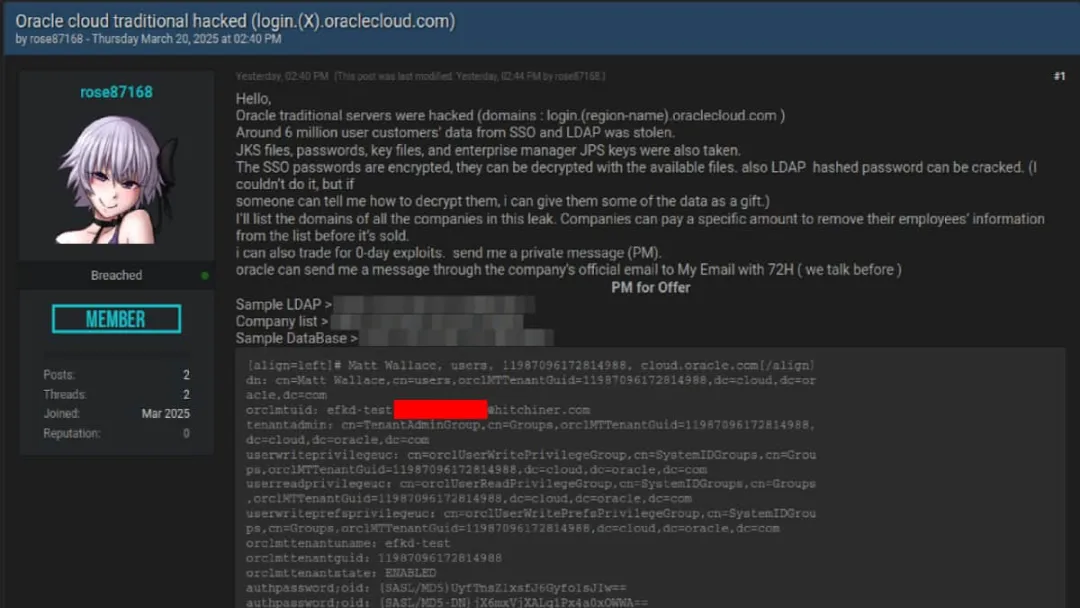

黑客声称入侵Oracle云平台泄露,影响超14万租户

据CloudSEK安全研究团队报告,黑客rose87168声称已成功入侵Oracle云平台,窃取了600万条记录,可能影响超过14万个租户。该黑客自2025年1月开始活跃,声称已经入侵了一个子域login.us2.oraclecloud.com(目前已下线),并正在暗网论坛上出售窃取的敏感数据。

调查显示,被盗数据包括JKS文件、加密的SSO密码、密钥文件和企业管理器JPS密钥。研究人员认为黑客可能利用了CVE-2021-35587漏洞,该漏洞允许未经身份验证的攻击者完全控制Oracle Access Manager,影响Oracle Fusion Middleware的多个版本(11.1.2.3.0、12.2.1.3.0和12.2.1.4.0)。被攻击的Oracle Fusion Middleware服务器最后一次更新是在2014年9月27日左右,表明软件已严重过时。然而,Oracle已发表声明否认其云基础设施遭到任何入侵,并表示Oracle云没有发生任何安全漏洞;公布的凭证不属于Oracle云;没有Oracle云客户经历过数据泄露或丢失。这与CloudSEK的调查结果和攻击者的声明直接矛盾。如果确实发生,此次数据泄露的影响可能相当严重,特别是JKS文件的泄露最为令人担忧,因为这些文件包含加密密钥,可用于解密敏感数据或访问受影响组织内的其他系统。

消息来源:安全牛 https://mp.weixin.qq.com/s/ZMV6LvcFwmgp1ecfjZFENQ

伊朗116艘油轮通信网络遭大规模网络攻击

2025年3月19日,黑客组织Lab Dookhtegan(又称“Read My Lips”)宣称对伊朗两大国有航运公司——伊朗国家油轮公司(NITC)和伊斯兰共和国航运公司(IRISL)的116艘船只发动大规模网络攻击,导致油轮的卫星通信系统全面瘫痪。此次攻击正值美国对也门胡塞武装发动军事打击之际,被外界视为针对伊朗地区代理人的“数字报复”。

根据美国海事网络安全公司Cydome研究分析,攻击者通过入侵船只的VSAT(甚小孔径终端)卫星通信设备,实现了对116艘船只通信系统的全面控制。黑客可能利用船舶卫星终端的默认密码或未修复的固件漏洞(通过Shodan等工具定位目标),远程获取系统权限。在控制通信设备后,攻击者进一步渗透至船舶内部网络,删除关键配置文件,切断船员之间的内部通信链路。所有攻击指令在短时间内同步执行,破坏了船上的外部连接(船到岸)以及船员之间的内部通信。网络安全分析师指出,同步摧毁数十个船舶的通信系统需要高端先进的能力,可能包括对船队的 IT/OT 基础设施的事先侦察和针对特定通信系统的漏洞利用。

本次攻击事件的技术复杂度表明,这绝非普通黑客组织所能独立完成,背后可能存在国家行为体的间接支持。Lab Dookhtegan 在 Telegram 上表示,发起这项行动是为了配合美国对也门胡塞武装的袭击,这两家公司负责向胡塞武装供应弹药。

消息来源:安全牛 https://www.secrss.com/articles/77109

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!